Quels sont les risques et les bonnes pratiques en cas de cybermenace ?

Temps de lecture : 14 min

La cybercriminalité est un domaine très lucratif pour les hackers qui arrivent à atteindre leurs objectifs. Certains prennent pour cible des particuliers avec le plus souvent des escroqueries visant à leur soutirer de l’argent. Mais d’autres préfèrent s’en prendre aux entreprises ou organisations. Toutes les sociétés peuvent alors être concernées, car les enjeux financiers et stratégiques peuvent être très importants.

C’est d’autant plus vrai en cette période de conflit. En effet, la guerre qui oppose la Russie et l’Ukraine met en lumière de nouvelles problématiques de cybersécurité. Les enjeux des cyberattaques ne sont plus seulement financiers. Ils sont aussi politiques et impliquent de nouvelles cybermenaces.

Sommaire

Quels sont les risques pour les entreprises françaises ?

Les sanctions imposées récemment à la Russie pour son invasion de l’Ukraine ont de quoi susciter des questions quant aux cybermenaces de représailles. Cependant, pour le moment, les cyberattaques liées au conflit ont été majoritairement constatées en Ukraine. Les entreprises étrangères touchées par des attaques ont, semble-t-il, étaient victimes de dommages collatéraux. En effet, les attaques étaient destinées aux entreprises ukrainiennes avec lesquelles elles travaillent en sous-traitance.

Ces « dommages collatéraux » sont d’ailleurs parfaits pour illustrer que le cyberespace est sans frontières. De ce fait, des cyberattaques destinées à l’Ukraine, à la Russie ou à tout autre pays, pourraient tout à fait affecter les entreprises françaises. C’est notamment ce qui s’est produit en 2017 avec le logiciel malveillant NotPetya. Ce dernier, destiné à de grandes entreprises et banque ukrainiennes s’était finalement propagé. Il avait ainsi touché des centaines de milliers d’ordinateurs dans le monde. En France, par exemple, l’entreprise Saint-Gobain, spécialisée dans la construction de bâtiments, annonçait un manque à gagner de près de 250 millions d’euros.

Mais les dommages collatéraux ne sont pas les seuls risques. Des entreprises et organisations françaises pourraient être la cible de cyberattaques en fonction de l’évolution du conflit. On pourrait par exemple imaginer des attaques ciblées contre des ministères ou des entreprises clés pour tenter de paralyser certains secteurs d’activités du pays.

Vous l’aurez compris, volontairement ou involontairement, tout le monde pourrait être victime de cyberattaques. Il est donc important d’être vigilant et d’être conscient des risques.

Quelles sont les principales cybermenaces dont vous pourriez être victime ?

Dans un contexte de conflit, on peut considérer que toutes les cybermenaces sont susceptibles d’être utilisées en fonction des objectifs à atteindre. Seulement, certaines sont plus probables que d’autres :

Les attaques DDoS (Distributed Denial of Service)

Une attaque par déni de service (DDoS) consiste à saturer de requêtes un site, un serveur ou un réseau. Pour cela, les hackers prennent le contrôle de machines surpuissantes ou de milliers d’ordinateurs « zombie ». Ces appareils sont préalablement infectés par des logiciels malveillants permettant de les contrôler à distance. Les hackers utilisent ensuite cette armée d’appareils pour lancer un nombre considérable de requêtes simultanées et répétées sur votre système.

Face à ce trafic important, votre service surcharge, devient inaccessible ou est incapable de traiter des demandes. Cette attaque est donc particulièrement utilisée en tant de conflits. Elle permet de paralyser de grosses entreprises ou organisations gouvernementales.

Ce type d’attaque est temporaire et le service revient généralement une fois que la vague de requêtes est passée. Toutefois, le manque à gagner pendant l’interruption du système est souvent conséquent. C’est notamment le cas pour les boutiques en ligne ou encore les sites de services (banques, administrations, etc.).

Il est possible de se protéger de ce type d’attaque en mettant en place des solutions de protection adaptées. C’est ce que semble avoir fait l’Ukraine dont les infrastructures gouvernementales résistent à de nombreuses attaques DDoS.

« Aujourd’hui, il existe plusieurs systèmes à mettre en place pour essayer de résoudre ce système d’attaque. Les hébergeurs peuvent par exemple proposer des systèmes d’aspiration du trafic pour traiter les requêtes sans perturber pour autant votre site. Une bonne pratique serait de répartir la charge de vos solutions sur divers serveurs pour maintenir un accès permanent. »

Thomas – Administrateur systèmes & réseaux Némésis studio

Les Wipers

Un wiper est un logiciel malveillant (malware) qui a pour objectif d’effacer (« to wipe » en anglais) et/ou de rendre inutilisable le contenu des appareils visés. Il s’agit d’une sorte de virus informatique pour lequel les hackers doivent d’abord s’introduire dans le système ciblé. Ils utilisent pour cela des e-mails frauduleux ou encore des failles de sécurité. Une fois infiltrés dans l’ordinateur, ils peuvent le contrôler et y installer le logiciel malveillant. Ils n’ont plus alors qu’à activer le logiciel au moment souhaité pour rendre l’appareil inutilisable. Le wiper peut ainsi être présent des années avant d’être activé.

Très destructeurs, les wipers impliquent de réinstaller entièrement les appareils avant de pouvoir les réutiliser. Le processus peut vite être chronophage, surtout si plusieurs postes d’une même entreprise sont touchés. De plus, les données effacées sont définitivement perdues. Si aucun système de sauvegarde n’a été préalablement mis en place, l’entreprise touchée peut avoir du mal à reprendre son activité.

« Il est important d’isoler rapidement un appareil identifié comme infecté pour éviter la propagation du malware dans l’entreprise. Il faut également faire attention aux diverses sauvegardes effectuées car elles peuvent contenir ce malware s’il était déjà présent. »

Thomas – Administrateur systèmes & réseaux Némésis studio

Actuellement, des wipers sont utilisés dans le conflit ukrainien dont notamment le malware « Hermetic Wiper ». Ce dernier détruit les données, mais également le système d’exploitation de l’appareil qui devient inutilisable. Plusieurs banques et agences gouvernementales ont été touchées ainsi que des particuliers et petites entreprises.

Les cybermercenaires

Le cybermercenariat est une méthode d’espionnage. Il a déjà fait parler de lui au travers du « Projet Pegasus » qui a mis en lumière une affaire d’espionnage massif au moyen du logiciel Pegasus. À l’aide de programmes informatiques sophistiqués difficiles à détecter, les cybermercenaires s’introduisent sur vos appareils et récupèrent en toute discrétion vos informations.

En règle générale, les hackers se font payer par une entreprise pour aller espionner ses concurrents et en tirer des renseignements stratégiques. C’est une arme très efficace pour l’espionnage industriel, notamment dans les secteurs de la haute technologie.

Mais à l’instar de Pegasus et en considérant le conflit actuel, il y a fort à parier que de nombreux logiciels espions soient actuellement utilisés. On peut ainsi facilement imaginer des états s’appuyer sur des cybermercenaires pour surveiller d’autres pays ou personnes potentiellement intéressantes.

Les attaques de type zero-day

Les attaques de type zero-day exploitent des failles de sécurité non corrigées. Ces attaques touchent surtout les ordinateurs, mais visent désormais de plus en plus les Smartphones. En effet, Windows a longtemps été le terrain de jeu préféré des hackers. Ils ont ensuite exploité des failles sur Android avant de s’en prendre à iOS. Désormais, la moindre faille de sécurité de vos appareils peut être exploitée pour vous espionner et récupérer vos informations.

En règle générale, les attaques zero-day sont très rentables pour les hackers. Ils peuvent, par exemple, revendre vos données ou encore les utiliser. Ces données peuvent être de simples informations personnelles ou des données critiques comme vos numéros de carte bancaire.

Ces failles zero-day n’ont pas encore de correctifs et peuvent donc s’avérer critiques un long moment. Dans le cadre du conflit ukrainien, les hackers peuvent se servir de ces failles pour toucher un grand nombre d’appareils et propager massivement des logiciels malveillants.

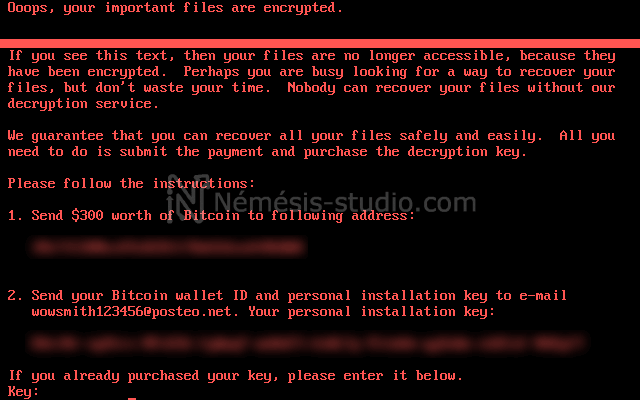

Les rançongiciels

Ces dernières années ont vu exploser le nombre d’attaques de ransomwares. Ces logiciels malveillants sont installés sur votre appareil informatique suite, par exemple, à l’exploitation d’une faille de sécurité ou à l’envoi d’un e-mail frauduleux. Une fois le logiciel en place, il chiffre l’ensemble des données de l’appareil. Un message vous demande alors de payer une rançon en échange de la méthode de déchiffrement des données. Sans paiement de la rançon, vos données restent inutilisables.

Cependant, de plus en plus de solutions existent pour déchiffrer des données sans avoir à verser d’argents aux cybercriminels. Pour en savoir plus, n’hésitez pas à consulter le site www.cybermalveillance.gouv.fr. Il propose un outil de diagnostic et d’assistance en ligne pour les victimes d’actes de cybermalveillance.

Concernant le conflit ukrainien, plusieurs rançongiciels ont été observés depuis le 23 février. Mais leur but est de nuire aux systèmes d’information ukrainiens en rendant les données inaccessibles, comme le ferait un wiper.

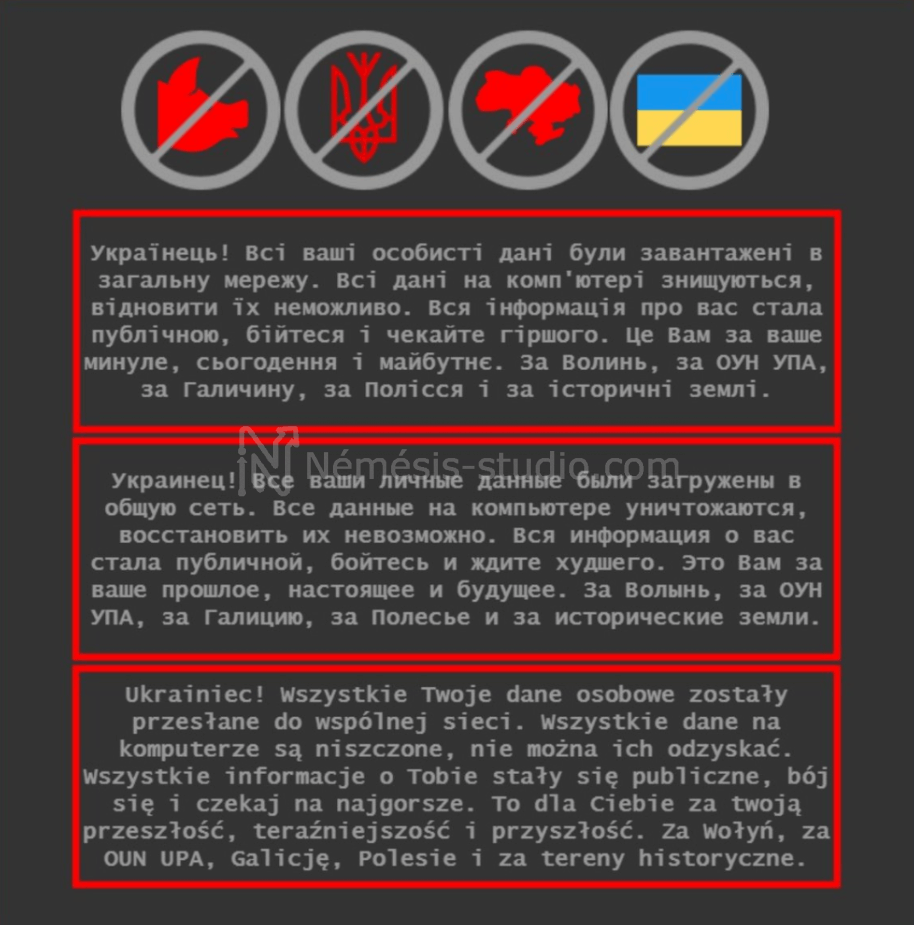

Les défigurations de site internet

La défiguration d’un site Internet consiste à modifier ou remplacer l’apparence de votre site. Cela peut se produire si un hacker trouve le moyen de s’introduire sur votre serveur ou espace d’administration. Le site devient alors inutilisable. S’en suivent alors de graves conséquences pour votre entreprise : perte de revenus, perte de performance, etc.

De plus, le pirate informatique peut accéder à des informations sensibles (données personnelles, commerciales, etc.). Cela peut fortement nuire à la confiance que vos clients et partenaires ont pour votre société.

Plusieurs sites gouvernementaux ukrainiens ont été défigurés. Un message menaçant en ukrainien, russe et polonais s’est alors affiché afin de semer la panique dans la population. Ce message annonçait que toutes les données personnelles avaient été téléchargées, rendues publiques et détruites sur les ordinateurs infectés et que les Ukrainiens devraient avoir peur et s’attendre au pire.

Qui exécute ces cyberattaques ?

En règle générale, on distingue 2 types de cyberattaquants :

Les white hats

Il s’agit de hackers bienveillants qui sont experts en sécurité informatique et qui utilisent des méthodes de cyberattaque afin de tester et sécuriser des systèmes d’information. Quand ils trouvent une faille de sécurité, ils avertissent les éditeurs pour qu’ils puissent les corriger.

Les black hats

Il s’agit de hackers mal intentionnés qui utilisent leurs compétences informatiques pour réaliser des actions illégales afin d’en tirer des bénéfices ou nuire à des individus ou entreprises. Quand ils trouvent une faille de sécurité, ils créent de nouveaux logiciels malveillants pour les exploiter à leur avantage.

Dans le contexte du conflit ukrainien, des factions se sont naturellement dessinées dans les groupes de hackers :

Les pro-russes

Ainsi, une partie des cybercriminels russes ou pro-russes a annoncé son soutien au gouvernement russe. C’est notamment le cas de « Conti », un groupe activement recherché par plusieurs agences internationales pour avoir déployé plusieurs malwares dangereux.

Les pro-Ukrainiens

A contrario, des groupes comme Anonymous s’impliquent en faveur de l’Ukraine. Ce dernier revendique d’ailleurs plusieurs actions comme le piratage de chaînes de TV russes pour diffuser des contenus pro-ukrainiens.

Les autres

D’autres groupes ont cependant annoncé rester neutres et poursuivre leurs activités lucratives.

Quelles sont les bonnes pratiques en cas de cybermenaces ?

De nombreuses bonnes pratiques doivent être respectées en cas de cybermenace. En septembre dernier, nous vous présentions d’ailleurs « 22 bonnes pratiques pour assurer votre sécurité numérique en tant qu’utilisateur ». N’hésitez pas à aller y jeter un coup d’œil pour assurer votre sécurité numérique personnelle.

Dans les lignes qui vont suivre, nous allons nous intéresser plus particulièrement aux mesures à mettre en place pour sécuriser votre organisation. Toutefois, sachez que la majorité de ces mesures devraient déjà être mises en place dans votre société. Si ce n’est pas le cas, le moment est venu de les mettre en œuvre !

Et attention si vous êtes une TPE ou PME ! N’allez surtout pas penser que votre société n’a aucun intérêt à être ciblée. Le but des attaques est de récupérer des informations utiles ou nuire à une société cible. Passer par de petites structures, comme une entreprise sous-traitante, peut permettre d’atteindre les grosses sociétés cibles. Il suffit aux hackers de trouver une faille de sécurité sur votre système ou tout simplement d’envoyer un mail frauduleux à un de vos employés pour que vous soyez victime d’une cyberattaque.

Voici donc les principales bonnes pratiques que vous devriez respecter pour sécuriser votre système d’information :

Sensibilisez vos équipes et utilisateurs

Les utilisateurs sont la première ligne de défense de vos infrastructures informatiques. S’ils sont conscients des risques et des bonnes pratiques à avoir en cas de cybermenaces, vous pouvez considérablement réduire vos risques de cyberattaque.

Présentez-leur les risques pour eux et votre société

Il peut être intéressant de commencer par présenter le contexte et les risques encourus par votre équipe. Il est impératif qu’ils comprennent les enjeux pour la société, mais aussi pour eux en cas de cyberattaque. Avec une bonne compréhension, ils seront plus à même à respecter les bonnes pratiques que vous allez leur rappeler.

Encouragez-les à utiliser des mots de passe forts

Ce point peut paraitre évident, mais encore trop de personnes utilisent des mots de passe comme « 123456 » et « azerty », y compris en entreprise. Il est impératif d’utiliser un mot de passe complexe (majuscules, minuscules, chiffres et caractères spéciaux) et unique pour chaque plateforme. Il ne sert à rien d’avoir un mot de passe complexe si vous utilisez le même pour tous vos comptes utilisateurs. Et pour vous souvenir de tous ces mots de passe, n’hésitez pas à les enregistrer dans une application dédiée de type coffre-fort numérique. Vous ne devez en aucun cas les conserver sur un post-it ou un carnet dédié.

Encouragez-les à privilégier l’authentification multifacteur

De plus en plus de services en ligne proposent la double authentification (banque, réseaux sociaux, etc.). Vous devez alors renseigner votre mot de passe et par la suite prouver que c’est bien vous avec une seconde étape d’identification : code reçu par mail ou SMS, validation via une application spécifique, utilisation de votre empreinte digitale ou de la reconnaissance faciale, etc. Dès que vous le pouvez, utilisez cette fonctionnalité. Vous réduirez considérablement les risques de vous faire pirater.

Encouragez-les à mettre à jour leurs logiciels

Les cyberattaquants utilisent les failles de sécurité pour s’introduire sur vos systèmes. Seules les mises à jour permettent de corriger ces failles. Il est donc impératif d’effectuer les mises à jour de vos différents appareils (systèmes d’exploitation, logiciels, applications). Dès que vous le pouvez, paramétrez les mises à jour pour qu’elles se fassent automatiquement. Si ce n’est pas possible, vérifiez régulièrement si des correctifs ne sont pas disponibles. Et surtout, prenez le temps de le faire. Nous savons que ce n’est pas agréable de patienter devant un écran de chargement. Mais ces quelques minutes perdues pourraient sauver vos données.

Encouragez-les à réfléchir avant de cliquer

La majorité des cyberattaques réussies commencent par un e-mail ou site de phishing. Ces e-mails ou sites ressemblent en tout point à ceux de votre service de livraison, de votre banque, de votre fournisseur d’électricité, etc. Seulement, ils vous partagent un lien frauduleux ou vous demandent des informations sensibles (mots de passe, numéro de sécurité sociale, numéros de carte de crédit, etc.) qu’ils n’ont pas lieu de vous demander.

Une fois que les hackers ont ces informations, ils peuvent les utiliser à leur avantage ou vous faire exécuter des logiciels malveillants. S’il s’agit d’un lien que vous ne reconnaissez pas, faites confiance à votre instinct et réfléchissez avant de cliquer.

Sécuriser vos systèmes d’information

Comme nous l’avons vu plus haut, toutes les sociétés peuvent être touchées par un virus informatique. Quelle que soit la taille de votre entreprise, il est donc primordial de veiller à la sécurité de vos installations et données numériques. Pour cela, voici quelques bonnes pratiques à respecter :

Restez informés des menaces

La meilleure façon pour protéger votre système d’information est de rester informé des menaces. Ainsi, vous serez capable d’adapter vos interventions en fonction des alertes de sécurités. Vous pouvez pour cela vous abonner à des Flux RSS et Newsletters spécialisés. Vous pouvez aussi tout simplement consulter le site du Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques (CERT-FR) : www.cert.ssi.gouv.fr. Ce site référence différentes menaces et incidents informatiques. Il propose aussi une série de recommandations opérationnelles pour garantir un niveau élevé de sécurité de vos installations.

Réduisez la probabilité d’une cyberintrusion dommageable

Sans contrôle rigoureux, votre système d’information peut vite ressembler à une passoire. Pour éviter que des informations ne fuitent ou que des hackers infiltrent votre système, vous pouvez commencer par vérifier que tous les accès à distance à votre réseau nécessitent une authentification multifacteur. Faites de même pour les accès administrateurs et autres comptes privilégiés pour garantir la sécurité de données et outils sensibles.

« La gestion des droits d’accès strictement nécessaires à vos collaborateurs est un point important pour éviter de donner des ouvertures évitables. Un système de contrôle d’entrée comme la mise en place d’une whitelist stricte avec refus de toute autre connexion est une bonne pratique pour l’administration des systèmes. »

Thomas – Administrateur systèmes & réseaux Némésis studio

Ensuite, assurez-vous que toute votre infrastructure dispose des dernières mises à jour. Si ce n’est pas le cas, privilégiez les mises à jour qui corrigent des failles de sécurité.

Faites enfin attention à vos systèmes utilisant le cloud. Vérifiez que tous les protocoles de sécurité sont respectés pour limiter tout risque d’intrusion ou de perte de données.

Prenez des mesures pour détecter rapidement une intrusion potentielle

Assurez-vous que votre équipe ou prestataire informatique se concentre sur l’identification et l’évaluation rapide de tout comportement suspect sur votre réseau. Quand les risques de cybermenaces sont élevés, une anomalie « anodine » doit être considérée comme très sérieuse.

Pour vous aider, mettez en place un système de journalisation. Vous pourrez ainsi plus facilement enquêter sur les problèmes ou les événements suspects.

Si vous travaillez avec des organisations ukrainiennes ou russes, n’hésitez pas à surveiller, inspecter et isoler le trafic de ces organisations. Il est également recommandé de bien examiner les contrôles d’accès pour ce trafic.

Vérifiez le bon fonctionnement des systèmes de sauvegarde

Une perte de données est souvent critique pour toute société. Afin de limiter ce risque, testez vos procédures de sauvegarde. Assurez-vous que les données critiques peuvent être rapidement restaurées si votre société est touchée par un rançongiciel ou une cyberattaque destructrice.

Enfin, assurez-vous que les sauvegardes sont isolées des connexions réseau pour éviter l’installation de tout logiciel malveillant.

Pour plus d’informations, n’hésitez pas à relire notre article « Pourquoi utiliser une stratégie de sauvegarde des données 3-2-1 ? ».

Assurez-vous que l’organisation est prête à réagir en cas d’intrusion

Il est important de prévoir une équipe d’intervention en cas de cyberattaque avérée ou suspectée. Cela permet de définir le rôle et les responsabilités de chacun pour assurer au maximum la continuité de votre activité.

Vous devrez également définir vos objectifs principaux selon les attaques et effectuer des exercices pour vous assurer que vos équipes seront opérationnelles en cas de vrai incident.

Le mieux est pour cela de rédiger un plan de reprise d’activité (PRA). Pour en savoir plus à ce sujet, n’hésitez pas à consulter notre article « PRA : comment assurer la reprise de votre activité en cas de sinistre ? ».

Vous faire accompagner

Si vous avez des doutes quant à vos compétences et celles de vos équipes pour garantir la sécurité de votre système d’information, n’hésitez pas à faire appel à une équipe spécialisée dans la cybersécurité. Elle pourra auditer vos installations et vous accompagner dans l’optimisation de sa sécurité. Certes, ces interventions pourront avoir un coût non négligeable, mais cela pourrait vous éviter un manque à gagner conséquent en cas de cyberattaque.

Conclusion

Vous l’aurez compris, en temps de conflit, personne n’est à l’abri de cybermenaces. Le cyberespace n’a pas de frontière et un logiciel malveillant pourrait très bien atteindre votre société. Vous devez donc veiller à la sécurité de vos données et de votre système d’information. Nous espérons que les quelques conseils prodigués dans cet article pourront donc vous être utiles. Bien entendu, ces conseils sont importants, mais ils ne représentent qu’une infime partie des solutions à mettre en place pour prémunir votre société d’éventuelles cyberattaques. Alors, n’hésitez pas à faire appel à des professionnels de la cybersécurité pour vous accompagner dans votre démarche de prévention.

Comme d’habitude, nous espérons que cet article aura pu vous être utile et vous en apprendre davantage sur les cybermenaces. Nous restons à votre disposition pour toute question alors n’hésitez pas à contacter vos experts Némésis studio !

Tous droits de reproduction et de représentation réservés © Némésis studio. Toutes les informations reproduites sur cette page sont protégées par des droits de propriété intellectuelle détenus par Némésis studio. Par conséquent, aucune de ces informations ne peut être reproduite, modifiée, rediffusée, traduite, exploitée commercialement ou réutilisée de quelque manière que ce soit sans l’accord préalable écrit de Némésis studio. Némésis studio ne pourra être tenue pour responsable des délais, erreurs, omissions qui ne peuvent être exclus, ni des conséquences des actions ou transactions effectuées sur la base de ces informations.